El Ataque

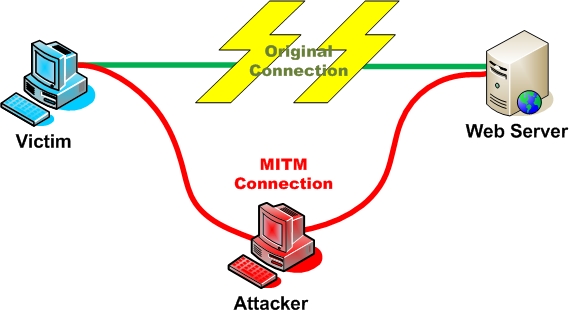

Bien pues el proceso que llevaremos a cabo, trata de un ataque MITM (Man in the Middle, o lo que es lo mismo, hombre en el medio), consiste en “interponerse entre dos partes”, en este caso asi

Bien pues el lo que vamos hacer con este sniffer, hacer que los datos

que circulan en la red pasen por nuestra interfaz de red para ser

capturados

1º Técnica [ARP Poisoning]

Me dice wikipedia: ARP Spoofing, también conocido como ARP Poisoning o ARP Poison Routing, es una técnica usada para infiltrarse en una red Ethernet conmutada (basada en switch y no en hubs), que puede permitir al atacante husmear paquetes de datos en la LAN (red de área local), modificar el tráfico, o incluso detener el tráfico (conocido como DoS: Denegación de Servicio).

Capturando Datos

1º Para poder

empezar a trabajar con Cain y Abel, hemos de deirigirno a la pestaña

Sniffer> y en esta seleccionar la interfaz de red a

utilizar, en mi caso esta:

2º Pasamos a la

pestaña , en la cual podemos cambiar la

dirección MAC de la interfaz de red, si es que no lo hemos hecho con

antelación, para ello, hacen clic en la chincheta

3º Bien, ahora vamos a “iniciar el sniffer”, para ello nos dirigimos a la chincheta que indico a continuación:

4º Pasamos a la chincheta

y también marcamos la pestaña

5º Ahora en la

pestaña inferior con nombre , hacemos clic. Debemos marcar el

icono que podemos observar en la parte de arriba con el símbolo:

+

5.1.Ahora vamos a “incluir” el router y el host/s a los cuales vamos a capturar los datos [ PC <----> PC Local <----> Router], para ello, primero el router y a la izquierda aparecerán las direcciones IP a las cuales se le va a realizar el MITM, vean la siguiente imagen:

+

5.1.Ahora vamos a “incluir” el router y el host/s a los cuales vamos a capturar los datos [ PC <----> PC Local <----> Router], para ello, primero el router y a la izquierda aparecerán las direcciones IP a las cuales se le va a realizar el MITM, vean la siguiente imagen:

6º Activamos “el ARP”, para ello activamos la casilla que se muestra a continuación:

7º Ya podemos

observar en la parte inferior los información de la captura, pero para

comprobar mas sobre estas, nos dirigimos a la pestaña inferior

, en la cual podremos observar la dirección IP de la

Web que visito la víctima, dirección URL de la misma, en algunos casos

Usser/Pass, etc, vean:

Nota: Datos que son imprescindible analizarlos para los siguientes puntos.

Nota: Datos que son imprescindible analizarlos para los siguientes puntos.

Analizando Los Datos Capturados

Como vimos anteriormente en la pestaña

Analizando certificados

[En construcción] Ahora aprenderenderemos a crackear los certificados

digitales capturados, y asi obtener el contenido de estos.

Asi se muestra a la víctima un certificado falso, en caso de aceptarlo !Bingo! nuevo objetivo. Aqui vemos los certificados capturados, vamos a ver como analizarlos:

Asi se muestra a la víctima un certificado falso, en caso de aceptarlo !Bingo! nuevo objetivo. Aqui vemos los certificados capturados, vamos a ver como analizarlos:

Desencriptando Archivos

Bien, en caso de encontramos con datos encriptados, le daremos uso al cracker, a diferencia del apartado anterior en este caso, los datos se encuentran encriptados, por tanto utilizaremos el cracker para obtener los datos en claro, para ello, nos dirigimos al apartado

Nota: Útil para algunos aspectos “Bugs y Exploits” XD.

2º Técnica [DNS Spoofing]

Me dice wikipedia: DNS Spoofing: Suplantación de identidad por nombre de dominio. Se trata del falseamiento de una relación "Nombre de dominio-IP" ante una consulta de resolución de nombre, es decir, resolver con una dirección IP falsa un cierto nombre DNS o viceversa. Esto se consigue falseando las entradas de la relación Nombre de dominio-IP de un servidor DNS, mediante alguna vulnerabilidad del servidor en concreto o por su confianza hacia servidores poco fiables. Las entradas falseadas de un servidor DNS son susceptibles de infectar (envenenar) el caché DNS de otro servidor diferente (DNS Poisoning).

1º Debemos estar con el “Sniffer y ARP Start”, es decir, husmeando en la red. Bien, pues nos situamos sobre la pestaña superior

Nota: Para comprobar la dirreción IP de una Web, hacen ping a esta:

ping www.web.com

Nota: Cain y Abel también se puede utilizar para crackear Password de redes inalambricas con cifrado WPA/WPA2.

¿Como protegerse ante ataques MITM?

Utilzar herramientas que utiicen el protocolo SSH, y de esta forma establecer mas seguridad, herramienta para ello es, Putty ¿Qué es Putty? Me dice Wikipedia: PuTTY es un cliente SSH, Telnet, rlogin, y TCP raw con licencia libre. Disponible originalmente sólo para Windows, ahora también está disponible en varias plataformas Unix, y se está desarrollando la versión para Mac OS clásico y Mac OS X. Otra gente ha contribuido con versiones no oficiales para otras plataformas, tales como Symbian para teléfonos móviles. Es software beta escrito y mantenido principalmente por Simon Tatham, open source y licenciado bajo la Licencia MIT.

![[In]Seguridad, Hacking, Cracking, Noticias, GNU/Linux, Windows,Programación, y mas…](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjLmWiDpP2u3Noa8mAwe5B1HgowufmF3Oot7pLsZcNcfy__thnrPAMNmxlMRd_Ly8zHmZzPgyTC_AXVcUt3K06Z_jDnPstO6AGpC5WAPTE_-OObt6bqvtuEmc86FEYFCXPlVm6wp8D2BA/s1600/ZtuX-blog-2011+copia.png)