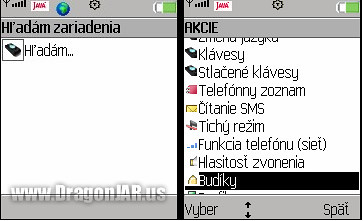

Magic Blue Hack es una aplicación para realizar Hacking sobre Bluetooth, al instalar MagicBlueHack en tu Teléfono Celular podrás controlar otro teléfono que tenga el Bluetooth activado.

Entre las funciones que permite manipular del teléfono “victima” se encuentra las de realizar

llamadas, enviar

mensajes de texto, ver los contactos, leer

mensajes de texto, mirar las

fotos, archivos de audio…

Es muy similar al

Super Bluetooth Hack (BT Info)

y también pide confirmación en el otro celular la primera vez que se

utiliza, pero es compatible con un numero mucho mas grande de

teléfonos, a continuación les dejo un listado de Teléfonos Soportados por el MagicBlueHack

Alcatel:

One Touch 557, One Touch 557a, One Touch 735, One Touch 756, One Touch

C550, One Touch C552, One Touch C552a, One Touch C750, One Touch S853

Asus: P525

Audiovox: SMT 5600

BenQ: A520, C30, EF51, P50

BenQ-Siemens: CL71, E61, S81, S88

BlackBerry:

6220, 6230, 6280, 6720, 7100, 7100i, 7130, 7130e, 7210, 7230, 7250,

7280, 7290, 7510, 7520, 7730, 8100, 8130, 8300, 8310, 8320, 8700, 8703e,

8707, 8800, 8820, 8830

CECT: A1000

Cingular: Cingular 2125, Cingular BlackJack

Dopod: Dopod 515, Dopod 557w, Dopod 565, Dopod 575, Dopod 585, Dopod 586w, Dopod 595, Dopod C720W

HP: iPAQ 510 Mobile

Messenger

HTC: HTC MTeoR, HTC S310, HTC S620, HTC S650, HTC S710, P3400, P3450

Huawei: U526, U626

i-mate: i-mate Smartphone2, i-mate SP Jas, i-mate SP3, i-mate SP3i, i-mate SP5, i-mate SP5m, i-mate SPL

I-mobile: 510

Lenovo: V800

LG: B2000,

B2050, B2070, B2100, B2150, C1100, C1150, C2000, C2500, C2600, C3100,

C3300, C3400, CG225, CU400, CU500, F2400, G1600, G1610, G4015, G7100,

KE770, KE800, KE820, KE970, KG110, KG195, KG200, KG220, KG225, KG240,

KG245, KG290, KG300, KG320, KG800, LG KE500, LG-KE600, LG550, LX550,

LX570, M4410, MG100a, MG105, MG220, MX510, P7200, S5200, T5100, TU500,

U8210, U8290, U8330, U8500, VX9400, VX9900

LG Electronics: LG-B2060

Mitac: Mio 8390, Mio 8860, Mio 8870

Motorola:

A1200, A760, A768, A780, A835, C155, C168, C257, C261, C290, C350,

C350M, C380, C385, C390, C450, C550, C650, C975, E1000, E1070, E365,

E380, E398, E398B, E398i, E550, E680, E680i, E770, E770-Vodafone, E790,

E815, i830, i850, i930, K1, KZRK K1, L2, L6, L6i, L7-Vodafone, L71,

Motorola Q, Motorola Q Plus, MPX220, PEBL U6, Razr V3, RAZR V3a, RAZR

V3m, Razr V3x, RAZR V3xx, RAZR V3xxv, RAZR V6, RAZR2 V8, RAZR2 V9, RAZR2

V9m, ROKR E1, ROKR E2, ROKR E6, SLVR L7, SLVR L7e, SLVR L7i, SLVR L9,

T720, V1050, V1075, V171, V177, V180, V186, V188, V190, V191, V195,

V197, V220, V235, V300, V303, V360, V360-Vodafone, V365, V3c, V3i, V3m,

V3r, V3t, V3v, V3x-Vodafone, V400, V500, V505, V525, V525M, V535, V545,

V547, V550, V551, V555, V557, V600, V600i, V620, V635, V690, V80, V975,

V980, V980M, W220, W315, W375, W490, W510, Z3

NEC: N600

Nokia:

2355, 2610, 2626, 2630, 2650, 2760, 2855i, 2865, 2865i, 3100, 3105,

3110c, 3120, 3125, 3152, 3155, 3155i, 3200, 3220, 3230, 3250, 3300,

3410, 3500, 3510, 3510i, 3530, 3586i, 3587, 3595, 3600, 3620, 3650,

3660, 5070, 5100, 5140, 5140i, 5200, 5300, 5310 XpressMusic, 5500, 6010,

6015, 6020, 6021, 6030, 6060, 6060v, 6061, 6070, 6080, 6085, 6086,

6100, 6101, 6102, 6102i, 6103, 6108, 6111, 6125, 6126, 6131, 6133, 6151,

6155, 6165, 6165i, 6170, 6200, 6220, 6225, 6230, 6230i, 6233, 6234,

6235, 6235i, 6255, 6255i, 6260, 6265, 6265i, 6267, 6270, 6275i, 6280,

6288, 6300, 6310i, 6500c, 6500s, 6555, 6585, 6600, 6610, 6610i, 6620,

6630, 6650, 6651, 6670, 6680, 6681, 6682, 6708, 6800, 6810, 6820, 6822,

7200, 7210, 7250, 7250i, 7260, 7270, 7360, 7370, 7373, 7390, 7500, 7600,

7610, 7650, 7710, 8600 Luna, 8800, 8800 Sirocco, 8910i, 9210, 9290,

9300, 9500, E50, E60, E61, E61i, E62, E65, E70, E90, N-Gage, N-Gage QD,

N70, N70-1, N71, N72, N73, N75, N77, N80-1, N90, N91, N92, N93, N93i,

N95

O2: Ice

Orange: SPV, SPV C100, SPV C500, SPV C550, SPV C600, SPV C700, SPV e100, SPV E200

Panasonic: A210, SC3, VS2, VS3, VS6, X200P, X400, X400P, X500, X70

Pantech: PG-1400, PG-1410, PG-C300

Philips: 568, 588, 755, 756, 766, 768, 960, S890, S900

Qtek: 8100, 8500

QTEK: QTEK 7070, QTEK 8010, QTEK 8020, QTEK 8080, QTEK 8100, QTEK 8300, QTEK 8310, QTEK 8600

RoverPC: M1

Sagem:

MY 302X, MY 301X, MY 400V, MY 400X, MY 401C, MY 401X, MY 401Z, MY 501C,

MY 501X, MY 600v, MY 600x, MY 700X, MY C4-2, MY C5-2, MY C5-2 Vodafone,

MY V-55, MY V-56, MY V-65, MY V-75, MY W-7, MY X-4, MY X-5-2T, MY X-6,

MY X-7, MY X-8, MY X5-2, MY X5-2M, MY X6-2, MY Z-5, my411X, myX5-2v,

Sagem myS-7

Samsung:

A717, i300, i320, i320N, SCH A870, SGH A701, SGH A707, SGH C100, SGH

C100G, SGH C130, SGH C140, SGH C160, SGH C170, SGH C200, SGH C207, SGH

C207L, SGH C210, SGH C230, SGH C260, SGH C300, SGH C400, SGH C406, SGH

C417, SGH D407, SGH D410, SGH D500, SGH D500C, SGH D500E, SGH D510, SGH

D520, SGH D600, SGH D600E, SGH D720, SGH D800, SGH D807, SGH D820, SGH

D830, SGH D836, SGH D840, SGH D900, SGH D900i, SGH E200, SGH E250, SGH

E300, SGH E310, SGH E310C, SGH E315, SGH E316, SGH E330, SGH E330N, SGH

E340, SGH E340E, SGH E350, SGH E350E, SGH E360, SGH E370, SGH E376, SGH

E390, SGH E420, SGH E490, SGH E500, SGH E530, SGH E568, SGH E570, SGH

E600, SGH E620, SGH E630, SGH E630C, SGH E690, SGH E700, SGH E710, SGH

E715, SGH E720, SGH E728, SGH E730, SGH E736, SGH E760, SGH E780, SGH

E800, SGH E808, SGH E810, SGH E820, SGH E830, SGH E840, SGH E870, SGH

E878, SGH E890, SGH E898, SGH E900, SGH G600, SGH i300, SGH I320, SGH

I607, SGH J600, SGH L760, SGH M600, SGH P200, SGH P300, SGH P310, SGH

P400, SGH P510, SGH P777, SGH P850, SGH P900, SGH P906, SGH P910, SGH

P920, SGH S300, SGH S300M, SGH S500, SGH T209, SGH T219, SGH T309, SGH

T319, SGH T329, SGH T509, SGH T509S, SGH T519, SGH T609, SGH T619, SGH

T629, SGH T729, SGH T809, SGH U600, SGH U700, SGH V200, SGH X100, SGH

X100A, SGH X105, SGH X120, SGH X140, SGH X160, SGH X200, SGH X210, SGH

X300, SGH X430, SGH X450, SGH X460, SGH X480, SGH X486, SGH X490, SGH

X495, SGH X500, SGH X506, SGH X507, SGH X510, SGH X520, SGH X530, SGH

X540, SGH X600, SGH X608, SGH X610, SGH X620, SGH X620C, SGH X630, SGH

X636, SGH X640, SGH X640C, SGH X648, SGH X650, SGH X660, SGH X670, SGH

X680, SGH X686, SGH X700, SGH X820, SGH X830, SGH Z107, SGH Z140, SGH

Z170, SGH Z230, SGH Z240, SGH Z300, SGH Z370, SGH Z400, SGH Z400V, SGH

Z500, SGH Z510, SGH Z530, SGH Z540, SGH Z560, SGH Z630, SGH Z720, SGH

ZV10, SGH ZV40, SGH ZV50, SGH-i607, SPH A580, SPH A640, SPH A660, SPH

A680, SPH A740, SPH A900, SPH A900P, SPH A920, SPH A940, SPH A960, SPH

M500, SPH M510, SPH M610, SPH M620, Z130, Z150

Sanyo: S750, SCP-6600

Sendo: X

Sharp: 770SH, GX-L15, GX10, GX10i, GX15, GX17, GX20, GX22, GX25, GX29, GX30, GX30i, GXT15, TM100, TM150

Siemens:

A31, A60, A65, A75, AL21, AP75, AX72, AX75, AX76, C55, C60, C62, C65,

C65-Vodafone, C66, C72, C75, CF62, CF75, CF76, CX65, CX70, CX75, EF81,

M50, M55, M56, M65, M75, MC60, ME75, MT50, S55, S57, S65, S75, SK65,

SL42, SL45, SL55, SL65, SL75, ST60, SX1

Sony-Ericsson:

D750, D750i, F500i, J200i, J210i, J220i, J230i, J300a, J300i, K200i,

K300, K300a, K300i, K310, K310a, K310i, K320i, K500i, K508, K508c,

K508i, K510a, K510i, K530i, K550i, K600, K600i, K608i, K610, K610i,

K618i, K700, K700c, K700i, K750, K750i, K790a, K790i, K800i, K800iv,

K810i, K850i, M600i, P1i, P800, P900, P910, P910a, P910i, P990i, S500i,

S700, S700i, S710a, T226, T230, T250i, T290a, T290i, T610, T616, T630,

T637, T650i, T68, V600, V600i, V630i, W200a, W200i, W300, W300i, W550c,

W550i, W580i, W600c, W600i, W610i, W660i, W700i, W710i, W800c, W800i,

W810i, W810iv, W830i, W850i, W850iv, W880i, W900i, W910i, W950i, Z1010,

Z200, Z300i, Z310i, Z310iv, Z500, Z500a, Z520a, Z520i, Z530i, Z550a,

Z550i, Z558i, Z600, Z610i, Z710i, Z800

T-Mobile: MDA Dash, MDA Mail, SDA, SDA (US name), SDA II, SDA Music

Tatung: M1

VK Mobile: VK4000

Vodafone: v1210, v1240, VDA II, VDA IV

http://www.4shared.com/file/65587979/18b5372/MBH_wwwDragonJARorg.html

Contraseña:

www.dragonjar.org

![[In]Seguridad, Hacking, Cracking, Noticias, GNU/Linux, Windows,Programación, y mas…](http://3.bp.blogspot.com/-WpK21QcAuHM/ThrSonMAXtI/AAAAAAAAAAY/IX9kiX-XDC0/s1600/ZtuX-blog-2011%2Bcopia.png)