En este tuto te enseñare a instalar una distro linux junto a windows.

requisitos

-tener preparado una particion en el disco de cualquier tamaño (superior a 4 gigas) de preferencia mas alto para un optimo rendimiento

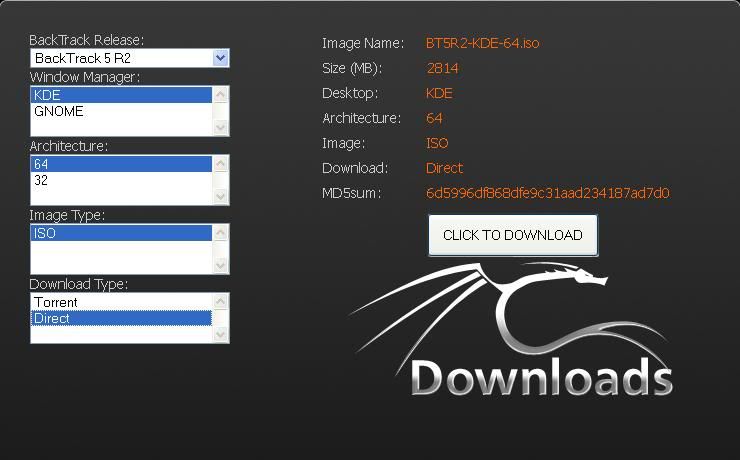

-tener el dvd instalador, si no lo tienen pueden bajarlo desde http://www.backtrack-linux.org/downloads

de esta forma

-tener preparado una particion en el disco de cualquier tamaño (superior a 4 gigas) de preferencia mas alto para un optimo rendimiento

-tener el dvd instalador, si no lo tienen pueden bajarlo desde http://www.backtrack-linux.org/downloads

de esta forma

elegiendo los datos correspondientes, lo mas importante es que sea en modo imagen

luego de haberlo quemado en modo imagen/o haberlo montado en un usb

y iniciar en la bios seleccionando el

luego de haberlo quemado en modo imagen/o haberlo montado en un usb

y iniciar en la bios seleccionando el

1ºboot device dvd/o usb en el caso de que lo tengan en modo imagen en un usb

tomando en cuenta que tienes insertado tu dvd de instalacion de backtrack en el lector de dvd o inicies desde un usb

te aparecera una pantalla negra con algunas letras

tomando en cuenta que tienes insertado tu dvd de instalacion de backtrack en el lector de dvd o inicies desde un usb

te aparecera una pantalla negra con algunas letras

boot:_

puedes insertar texto pero no lo haremos solo presiona enter

luego te aparecera un menu donde te da opciones de inicio de backtrack

presiona enter en la primera opcion

(imagen prestada)

luego te aparecera un menu donde te da opciones de inicio de backtrack

presiona enter en la primera opcion

(imagen prestada)

despues de un rato te aparecera mas letras en la pantalla

tipea desde el teclado

tipea desde el teclado

startx

y presiona enter, espera un rato y estaras en BackTrack entorno grafico

donde solo existe un icono llamado "install backtrack" denle doble click

aparecera una ventana donde podremos empezar a instalar

1º paso instalacion

aqui elijes la opcion de en que idioma instalar backtrack

aparecera una ventana donde podremos empezar a instalar

1º paso instalacion

aqui elijes la opcion de en que idioma instalar backtrack

elejimos español y damos click adelante

2º paso instalacion

elegimos nuestra ubicacion, para que backtrack busque actualizaciones cercanas y configuraciones que nos ayuden, pero da igual el lugar que elijas

2º paso instalacion

elegimos nuestra ubicacion, para que backtrack busque actualizaciones cercanas y configuraciones que nos ayuden, pero da igual el lugar que elijas

y damos click en adelante

3º paso instalacion

la siguiente ventana te da la opcion de elegir el idioma del teclado, dejalo por "opcion sugerida" ya que reconoce el idioma de tu teclado automaticamente

y click en adelante

la siguiente opcion tardara un rato, el instalador esta reconociendo los discos para instalar, te aparecera un mensaje dale click en aceptar porque esto no afecta en nada a nuestras particiones

4º paso instalacion

*(importante)en la opcion de "Prepara el espacio de disco"

elegimos la opcion de "especificar particiones manualmente (avanzado)"

aqui nos aparecera nuestros discos

tenemos un disco vacio que preparamos para instalar backtrack (preparamos uno antes de realizar esta instalacion)

en mi caso yo prepare una particion de 17174mb para instalar backtrack, seleccionen la particion que prepararon y den click en "cambiar"

en la ventana que nos aparece cambiamos:

"utilizar como" "sistema de ficheros ext3 tradicional"

marcamos la opcion de "formatear la particion"

"punto de montaje" "/"

y lo dejamos como esta en la imagen

y damos click en ok (en el paso anterior estamos preparando el disco donde instalaremos backtrack)

ya tenemos la particion en ext3 lista para que instalemos Bactrack seleccionamos nuevamente la particion que acabamos de modificar

y damos click en adelante

3º paso instalacion

la siguiente ventana te da la opcion de elegir el idioma del teclado, dejalo por "opcion sugerida" ya que reconoce el idioma de tu teclado automaticamente

la siguiente opcion tardara un rato, el instalador esta reconociendo los discos para instalar, te aparecera un mensaje dale click en aceptar porque esto no afecta en nada a nuestras particiones

4º paso instalacion

*(importante)en la opcion de "Prepara el espacio de disco"

elegimos la opcion de "especificar particiones manualmente (avanzado)"

tenemos un disco vacio que preparamos para instalar backtrack (preparamos uno antes de realizar esta instalacion)

en mi caso yo prepare una particion de 17174mb para instalar backtrack, seleccionen la particion que prepararon y den click en "cambiar"

en la ventana que nos aparece cambiamos:

"utilizar como" "sistema de ficheros ext3 tradicional"

marcamos la opcion de "formatear la particion"

"punto de montaje" "/"

y lo dejamos como esta en la imagen

y damos click en ok (en el paso anterior estamos preparando el disco donde instalaremos backtrack)

ya tenemos la particion en ext3 lista para que instalemos Bactrack seleccionamos nuevamente la particion que acabamos de modificar

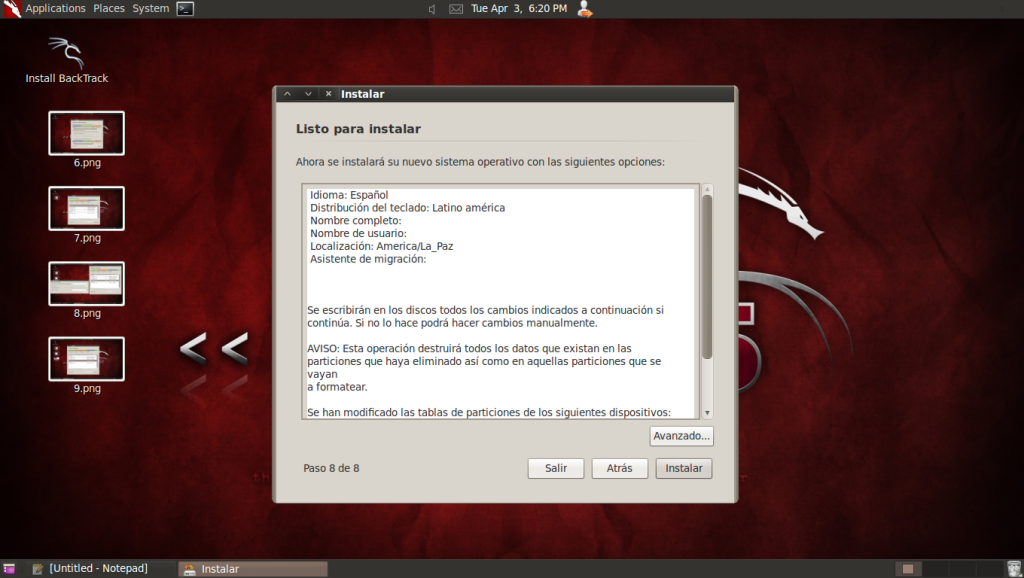

5º paso y final

pues en esta ultima ventana solo tenemos que dar click a "instalar"

bueno ahora esperamos un largo rato a que termine de instalar...

y ya

ahora cuando reinicies la pc y elijas la primera opcion iniciando por backtrack te aparecera de nuevo la pantalla negra con letras

te pedira un bt login y un pass, ingresamos root en login y toor en pass:

*ojo si instalaste la version de bactrack r1 en el campo de contraseña parecera que no puedes ingresar nada y si das presionas enter abajo podras escribir lo que sea a muchas personas eso les confunde pero, despues de ingresar el login y presionar enter ingresar toor aunque no veas que se escribe y luego presiona enter

y ya

ahora cuando reinicies la pc y elijas la primera opcion iniciando por backtrack te aparecera de nuevo la pantalla negra con letras

te pedira un bt login y un pass, ingresamos root en login y toor en pass:

*ojo si instalaste la version de bactrack r1 en el campo de contraseña parecera que no puedes ingresar nada y si das presionas enter abajo podras escribir lo que sea a muchas personas eso les confunde pero, despues de ingresar el login y presionar enter ingresar toor aunque no veas que se escribe y luego presiona enter

BT Login : root

Pass : toor

luego te encontraras con la ultima ventana donde tienes que escribir

startx

para iniciar en el modo grafico y ya esta

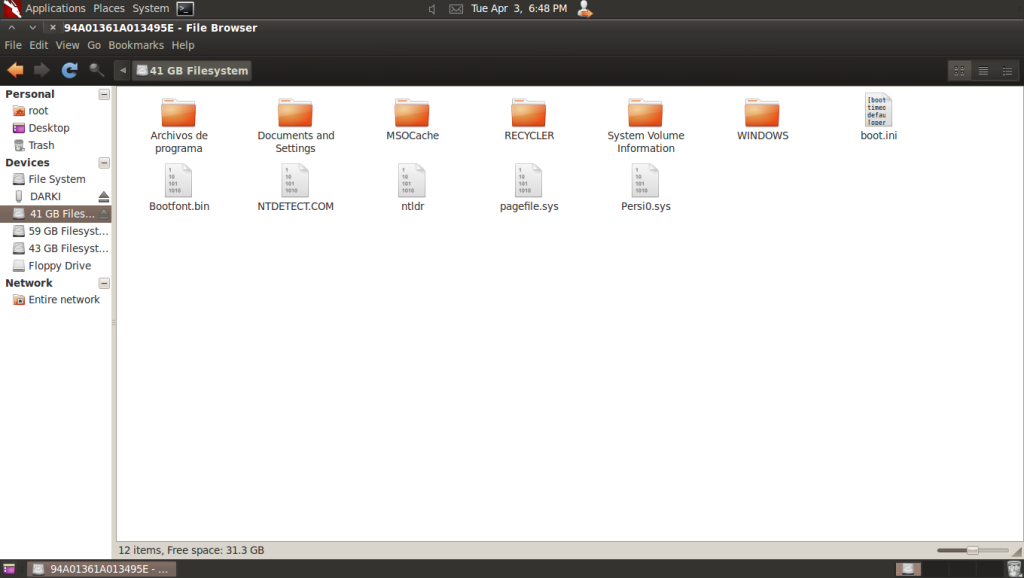

miren que las particiones de windows tambien se comparten, puedes manipularlas

ahora tambien podemos ingresar en windows normalmente

espero les sirva

dedicado a los newbies

![[In]Seguridad, Hacking, Cracking, Noticias, GNU/Linux, Windows,Programación, y mas…](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjLmWiDpP2u3Noa8mAwe5B1HgowufmF3Oot7pLsZcNcfy__thnrPAMNmxlMRd_Ly8zHmZzPgyTC_AXVcUt3K06Z_jDnPstO6AGpC5WAPTE_-OObt6bqvtuEmc86FEYFCXPlVm6wp8D2BA/s1600/ZtuX-blog-2011+copia.png)